Хмари та безпека кровних даних

- Головна

- Блог

- Хмари для бізнесу

- Хмари та безпека кровних даних

Навіщо потрібна ця стаття?

Ця стаття написана для тих, хто бажає зрозуміти в цілому, наскільки безпечна робота з віртуальною хмарою (та й взагалі з будь-якими даними через Інтернет) з точки зору захисту інформації. По можливості ми намагалися не зариватися в технічні деталі, але для тих, кому цікаво саме це, наводяться посилання на цікаві та корисні матеріали по темі (не завжди «два в одному»)

Мережева безпека: поле бою чи налагоджений механізм?

Щоб розібратися в тому, наскільки взагалі небезпечна або безпечна робота з даними через Інтернет, необхідно спочатку визначитися з основною термінологією і зрозуміти, що відбувається при роботі з хмарою. Далі ми розберемо окремі складові цього процесу та їхню взаємодію, по шляху позначаючи необхідні механізми організації правильної роботи. Після цього наведемо класичні «проколи», що зводять нанівець функціонування налагоджених систем, і завершимо філософськими роздумами про кордон між логічними діями та параноєю.

Космічний масштаб. Основні сутності та їх взаємодія

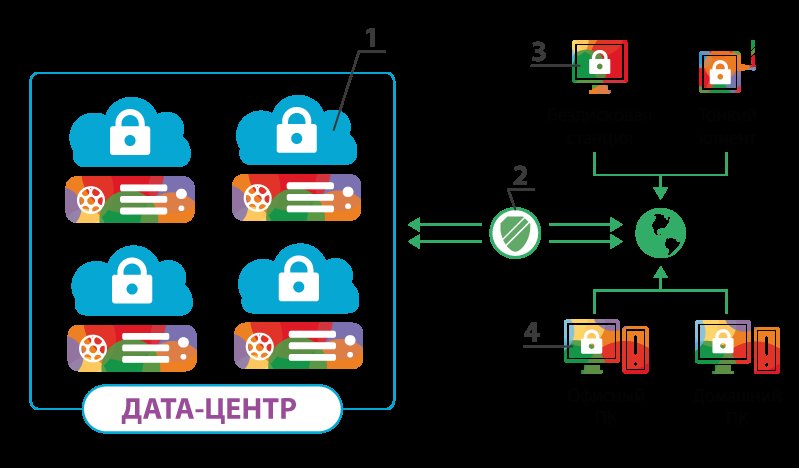

Загалом робота з будь-якими даними через мережу виглядає наступним чином (див. рис. 1): у точці А є якийсь сервер, на якому зберігаються та обробляються певні дані, а у точках B, C, D тощо. - пристрої, з яких ці дані вводяться і на яких вони обробляються (іноді) і відображаються. Для зв'язку з A використовуються канали передачі.

Рівнем нижче: розбираємо блоки

Дата-центр

Мабуть, найбільш захищеним є найбільш віддалений від користувача блок - віртуальна машина в дата-центрі (п.1 на рис. 2). Чому? По-перше, сам бізнес дата-центрів побудований на використанні високонадійного обладнання (відмовостійкість, резервування тощо), а спеціалісти дата-центрів – це професіонали, ув'язнені під виконання конкретних завдань. Досягти такого рівня функціонування в «домашніх» умовах практично неможливо. По-друге, самі дані захищені як від втручання співробітників дата-центрів (див. нижче відомості про віртуалізацію та шифрування дисків), так і від крадіжки/вилучення з боку, скажімо так, несумлінних конкурентів, оскільки периметр і сам дата-центр захищені не гірше (а іноді й краще) солідних банків.

До речі, якщо замислитися, то у банків та дата-центрів, насправді, досить багато спільного: наприклад, на зорі банківської галузі вважалося дивним віддавати свої гроші на зберігання в незрозумілу структуру замість того, щоб залишити їх у квартирі в умовній панчосі. Нічого не нагадує? Зараз інформація є цілком твердою валютою й у її захисту вживаються такі самі заходи, як й у захисту інших активів. Для зберігання використовуються віртуальні машини (сейфи) у дата-центрі (банку), які відкриваються персональним ключем. Як інкасаторські машини виступають захищені канали передачі даних, а як «охоронців» - фахівці з комп'ютерної безпеки.

До рекомендацій щодо використання пристроїв доступу до даних (комп'ютери, смартфони, тонкі клієнти) можна легко знайти «аналогічні» рекомендації зі сфери використання банківських карток. "Не розголошуйте свій пароль (навіть співробітникам провайдера)" = "Тримайте в таємниці свій PIN-код (навіть від співробітників банку)". «Не користуйтеся халявним вай-фаєм» = «Перевірте банкомат на наявність пристроїв для зчитування». «Якщо щось пішло не так чи є сумніви – телефонуйте провайдеру» = «Запам'ятайте телефон гарячої лінії банку» тощо.

Інтернет

Наступний блок - канали передачі (п.2 на рис. 2). Якщо брати аналогію з банківською сферою – то саме тут визначається, як перевозитимуться гроші: за допомогою захищеної інкасаторської машини або на громадському транспорті. У термінології Інтернет-безпеки захищеним транспортом (протоколом) є IPSec, громадським транспортом – звичайний IP. У банківській сфері, крім захищеної машини, бажано також використовувати секретний маршрут пересування. Його ІТ-аналог – віртуальна приватна мережа (VPN). Що це означає? Це означає, що навіть якщо зловмисник якимось чином перехопить інформацію (інкасаторську машину), то він виявить, що дані зашифровані (перебувають у сейфі), причому ключ для розшифровки знаходиться не тут, а у власника даних.

Бездисковий пристрій

І, нарешті, пристрої користувача. Тут можливі варіанти в залежності від того, які вимоги ставляться до обчислювальної потужності (наприклад, аналіз великих масивів даних, прорахунок програм і т.д. логічніше виконувати на сервері, а для веб-серфінгу та набору документів часто достатньо потужності слабкого смартфона/планшета) та зберігання даних (зберігати корпоративну базу даних на комп'ютері всіх працівників, мабуть, недоцільно). Дуже часто (особливо в корпоративному середовищі) пристрої взагалі не мають власне жорсткого диска (п.3 на рис. 2), а використовуються тільки для введення, обробки та відображення інформації. У таких випадках відключення пристрою від джерела живлення розриває канал зв'язку з сервером, а отже, і доступом до інформації.

Пристрої з дисковими накопичувачами

Якщо ж пристрій має власний накопичувач (карту пам'яті, жорсткий диск, інше), обов'язково необхідно його шифрувати (див. нижче), доступ до нього - закривати паролем, а на сам пристрій (п.4 на рис. 2) - ставити маячки та різні програми захисту від крадіжки (як приклади можна навести апаратні засоби, якими забезпечені деякі бізнес-ноутбуки, а також поширені програмні засоби захисту від крадіжки для смартфонів). Також варто згадати і про процес увімкнення пристрою та доступу до інформації. Враховуйте, що ваш пристрій можете вмикати не ви, і якщо передбачена така можливість - утрудніть зловмиснику доступ до системи (складні паролі, відбитки пальців або сітківки, токени та інші засоби ідентифікації користувачів).

Диявол у деталях, або Як не погоріти не дрібницях

- У кого дешевше: у виробника чи дилера?

- У сторожа!

Начебто всі про це знають, але все одно основні проколи трапляються не на апаратному, а на людському рівні. Не важливо, наскільки хороша схема шифрування, якщо пароль доступу записаний на папірці, поруч із робочим місцем, або якщо його реально вилучити зі співробітника/секретаря/адміна.

Якщо ви не знаєте, що таке соціальна інженерія, рекомендуємо ознайомитися. Якщо знаєте, але чомусь забули, то радимо застосовувати розподілені дво- і більше рівневі системи, коли доступ до одного джерела закритої інформації (ноутбуку, людині, паролю) не означає автоматичного доступу до всієї інформації у легкочитаному вигляді.

Захист інформації? А що це?

– Володимире Петровичу, добрий день! Це вас із ФСБ турбують.

– Я знаю.

– Звідки?

– Ви мені на вимкнений мобільник додзвонилися.

Нарощуючи рівні захисту, запроваджуючи криптостійкі алгоритми, складні паролі та заплутані політики безпеки, головне – вчасно зупинитися (див. рекомендовану літературу), зрозуміло, якщо ваш бізнес не складається саме з впровадження подібних систем. Чому? Тому що зламати можна все. Питання лише у можливостях зломщика. Якщо зовнішня розвідка однієї із сусідніх держав захоче дізнатися кількість бананів на віртуальній фермі вашої секретарки, вона це зробить. Але це не означає, що про безпеку та шифрування потрібно забути взагалі. Зовсім немає! Адже крім розвідок, є недоброзичливці нижче рангом, які володіють простішою міркуванням і можливостями порідше. А ось від них описані вище базові методи є навіть адекватним захистом.

Якщо ви схильні до теорій змови, а заходи щодо безпеки на всіх рівнях займають більшу частину робочого часу, категорично рекомендуємо наступні публікації. Після їх прочитання можливі два варіанти: або ви утвердитеся в думці, що всі стежать за всіма (і ми вас, на жаль, у цьому не переконаємо), або ви вирішите, що розумні заходи безпеки - це розумна довіра професіоналам і спокійно перейдете в хмари ( якщо ще це не зробили).

До речі, з нашого досвіду участі у профільних заходах та спілкування з клієнтами: раніше скептики казали, що хмари не приживуться, оскільки наші люди звикли тримати всю інформацію при собі. Але, як виявилося, нашим людям потрібний ДОСТУП до інформації. Постійний, зручний з будь-якого місця. А ось ТРИМАТИ ЇЇ ЗА СЕБЕ - саме загрожує. Се ля ві!

Література

Власне, ця стаття спочатку планувалася саме для розповіді про конкретні техніки та алгоритми шифрування, але про них так добре написано у Вікіпедії, що ми вирішили просто залишити це тут. Якщо вам потрібна докладніша технічна або математична консультація - звертайтеся, розпишемо докладно.

| BitLocker | Програма для шифрування дисків (може застосовуватися як на пристроях, так і на серверах з віртуальними машинами) |

| TrueCrypt | Ще одна хороша програма для шифрування |

| IPsec | Захищений протокол передачі даних |