Як налаштувати site-to-site VPN у хмарі

- Головна

- Блог

- Інструкції

- Як налаштувати site-to-site VPN у хмарі

Ми допомагаємо клієнтам робити бізнес зручним, а зберігання і обмін інформацією — безпечними. Тому швидко реагуємо на запити, з якими користувачі наших віртуальних серверів звертаються до служби підтримки, і готуємо зрозумілі інструкції щодо вирішення важливих задач.

Раніше ми писали про те, як налаштувати client-to-site VPN, а в цій публікації розповімо, як налаштувати site-to-site VPN у хмарі.

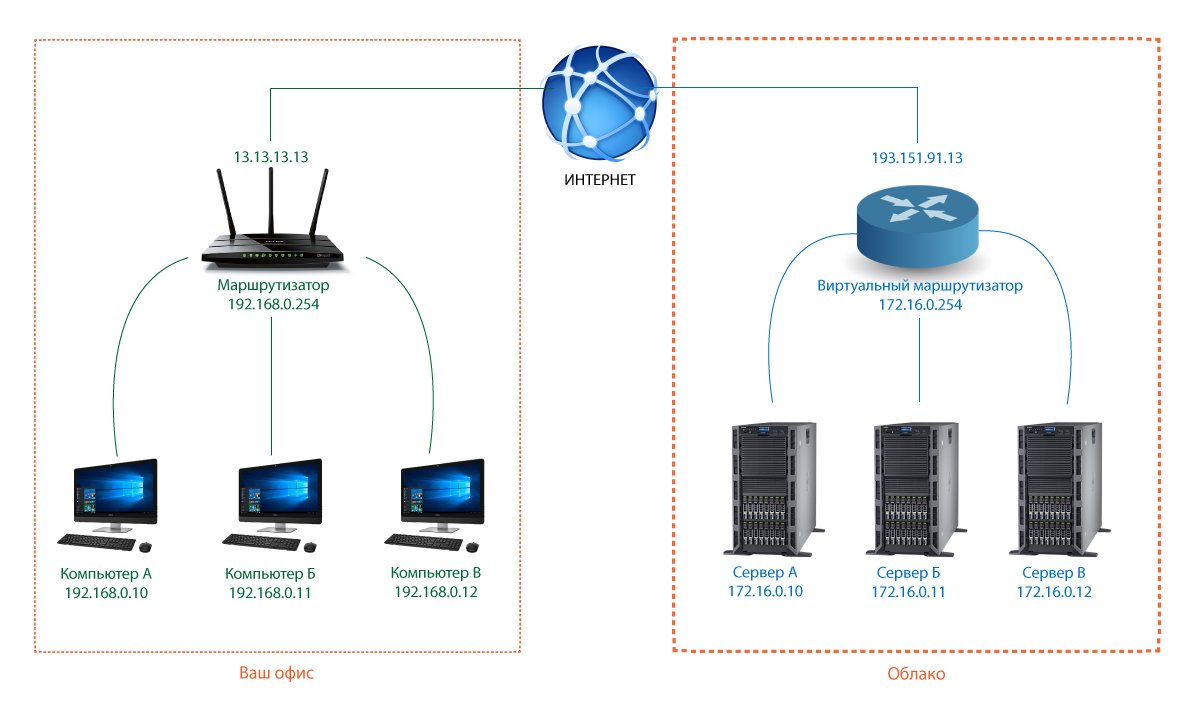

Site-to-site VPN — вид підключення, при якому два маршрутизатори об'єднуються в одну локальну мережу. Підключення відбувається через шифрований тунель, забезпечує безпечне зберігання інформації та виключає ряд проблем, які можуть виникати при підключенні до віддаленого робочого столу.

Роботу VPN-з'єднання забезпечує маршрутизатор. Він же виконує функцію шлюзу для локальної мережі, до якої підключені комп'ютери. Тому в роботі ваших комп'ютерів нічого не змінюється. Ви продовжуєте працювати у тому ж режимі.

Схема підключення site-to-site VPN:

Усе просто. Уважно читайте кожен пункт, виконуйте покрокові дії — і у вас все вийде.

Перед тим, як взятися до налаштування site-to-site VPN у хмарі та виконати подальші кроки, зверніться до нашої служби технічної підтримки для отримання тимчасової можливості змінювати конфігурацію. Також, якщо є потреба, всі необхідні налаштування можуть виконати фахівці Tucha.

Для організації тунелю використовуйте тип IPsec-з'єднання, який повинен підтримуватися маршрутизатором.

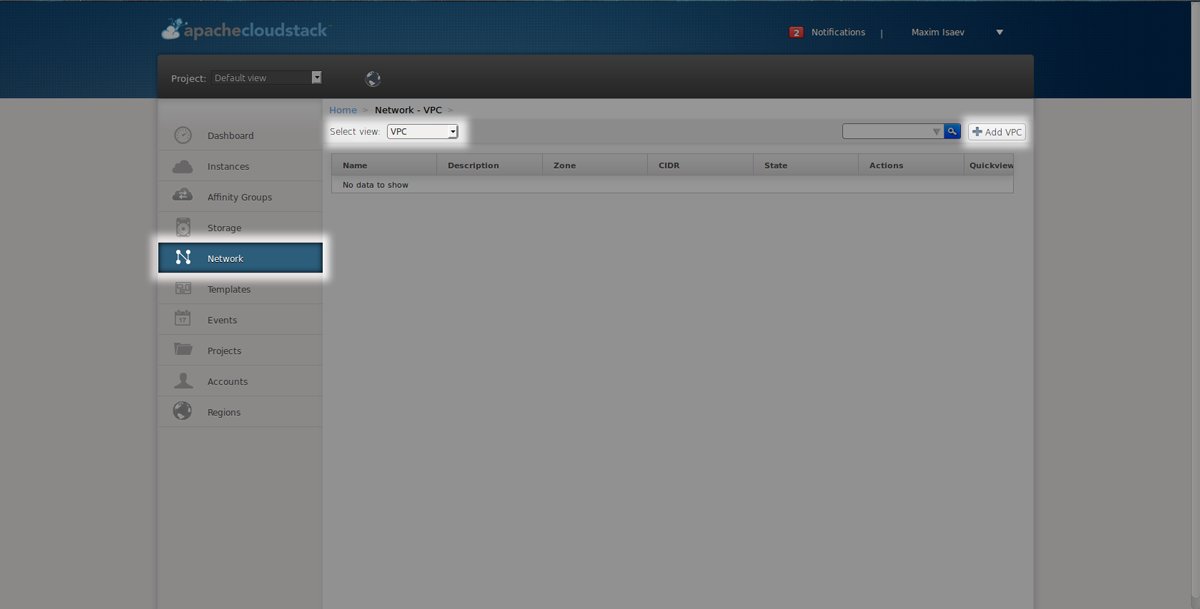

Крок 1. В панелі керування сервером перейдіть у вкладку Network, виберіть Select view — VPC і натисніть кнопку Add VPC.

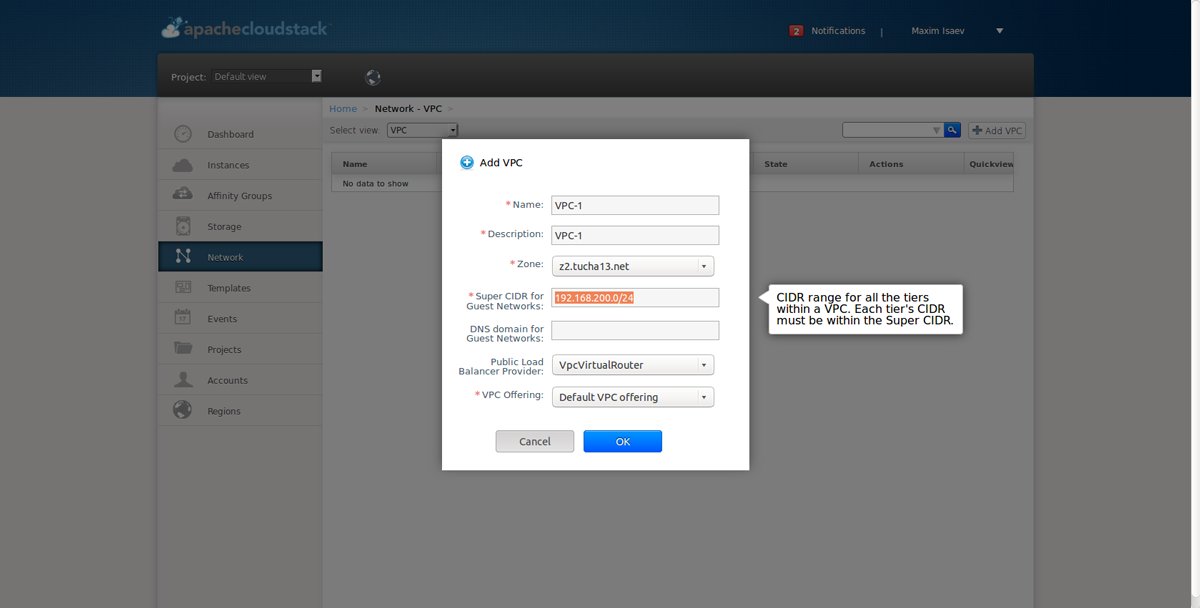

Крок 2. Заповніть необхідні поля у вікні, що з'явилося, та зачекайте 1-3 хвилини. Система обробить запит і створить VPC.

Зверніть увагу, що CIDR для припустимої мережі повинен відрізнятися від CIDR локальної мережі або від будь-якої іншої локальної мережі у межах облікового запису Apache CloudStack.

CIDR обмежений адресами, призначеними для побудови приватної мережі. Тобто використовуйте адреси з rfc1918-мережі, а саме:

- 10.0.0.0 — 10.255.255.255 (10/8 prefix)

- 172.16.0.0 — 172.31.255.255 (172.16/12 prefix)

- 192.168.0.0 — 192.168.255.255 (192.168/16 prefix)

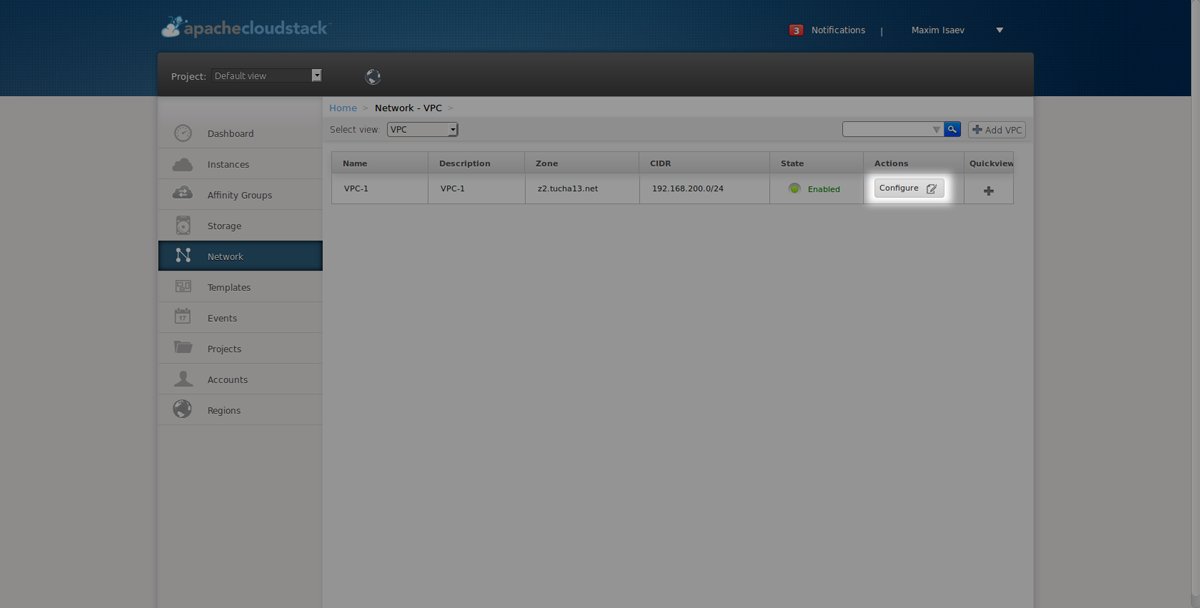

Крок 3. Після завершення всіх операцій ви побачите VPC в панелі. Тут натисніть Configure.

Крок 4. Заповніть поля:

Зверніть увагу, що Gateway (шлюз) та Netmask (маска) мають бути частиною CIDR, вказаною у кроці 2.

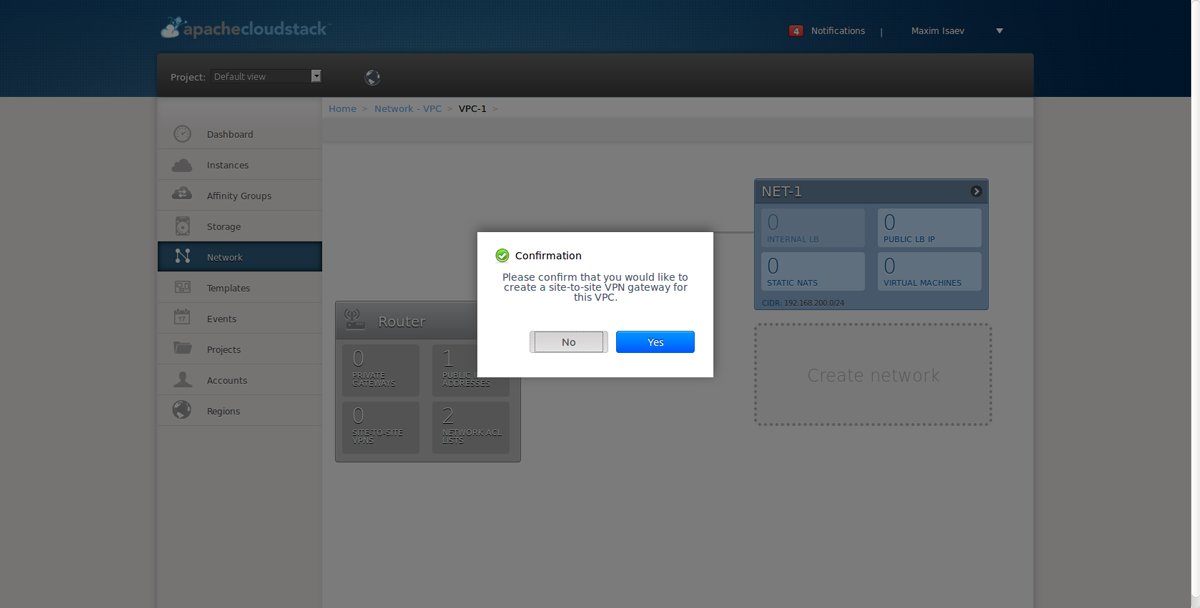

Крок 5. У блоці Router виберіть Site-to-site VPNs і натисніть Yes. Цим самим ви підтверджуєте бажання створити саме цей тип VPN:

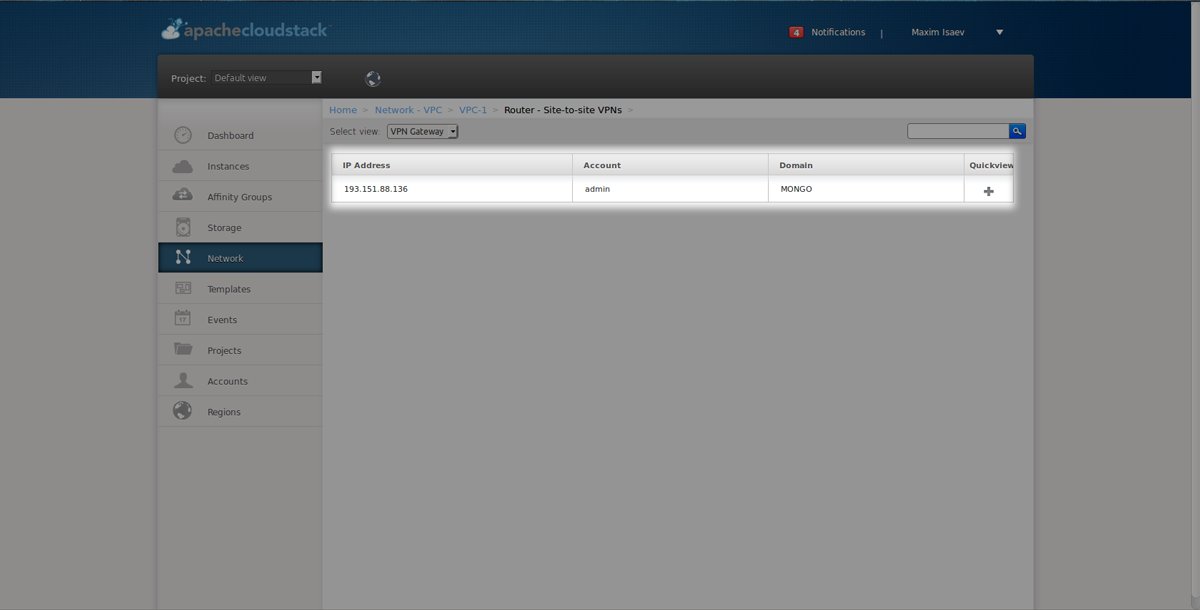

Крок 6. За умови успішного створення Site-to-site VPNs ви побачите таке вікно:

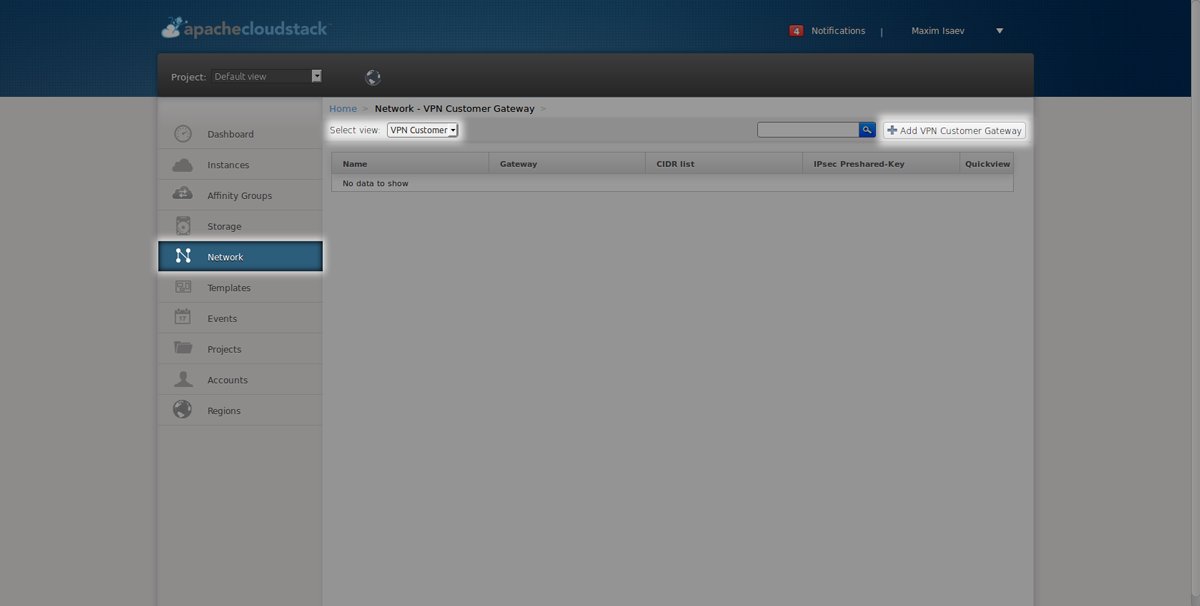

Крок 7. Поверніться до вкладки Network, виберіть Select view — VPN Customer Gateway і натисніть Add VPN Customer Gateway:

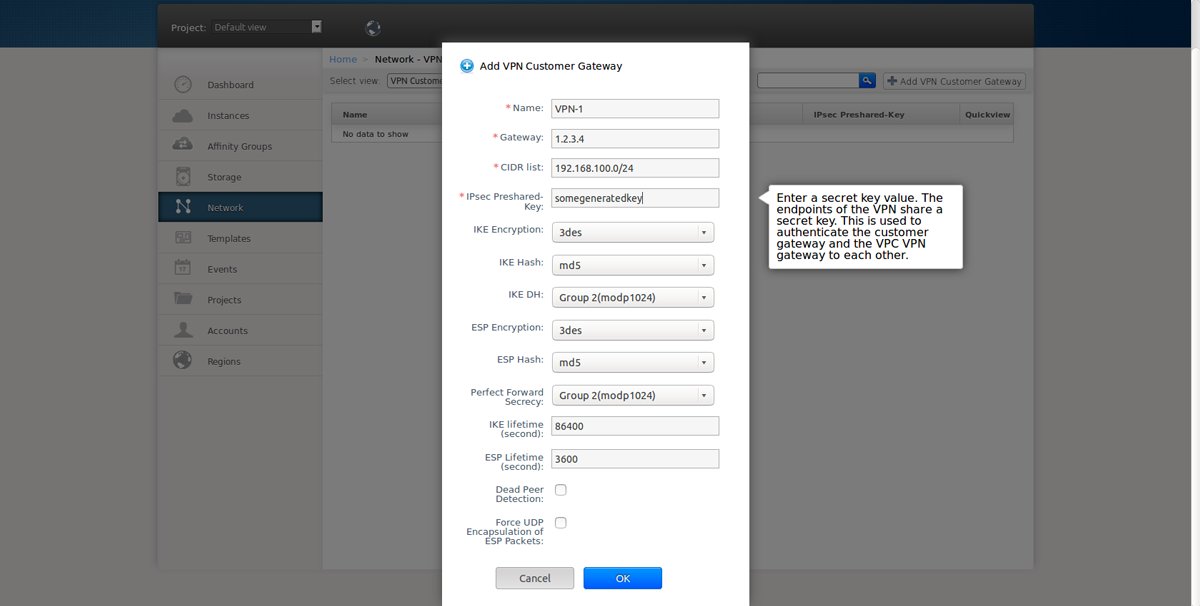

Крок 8. Заповніть усі необхідні поля:

Зверніть увагу, що CIDR повинен бути частиною локальної мережі віддаленого офісу, а Gateway — зовнішня адреса, яка призначається вашим провайдером.

Важливо: налаштування всіх параметрів повинні бути узгоджені з маршрутизатором, до якого будується тунель. На скриншоті показано лише приклад.

IKE та ESP шифрування необхідно узгодити, які і ключі. Також ESP lifetime має бути кратним 3600 (одній годині).

Крок 9. Після завершення процедури, яку ми описали вище, повертайтесь до вкладки Network, Select view — VPC.

Виберіть наш нещодавно створений VPC-1, натисніть Configure і виберіть Site-to-site.

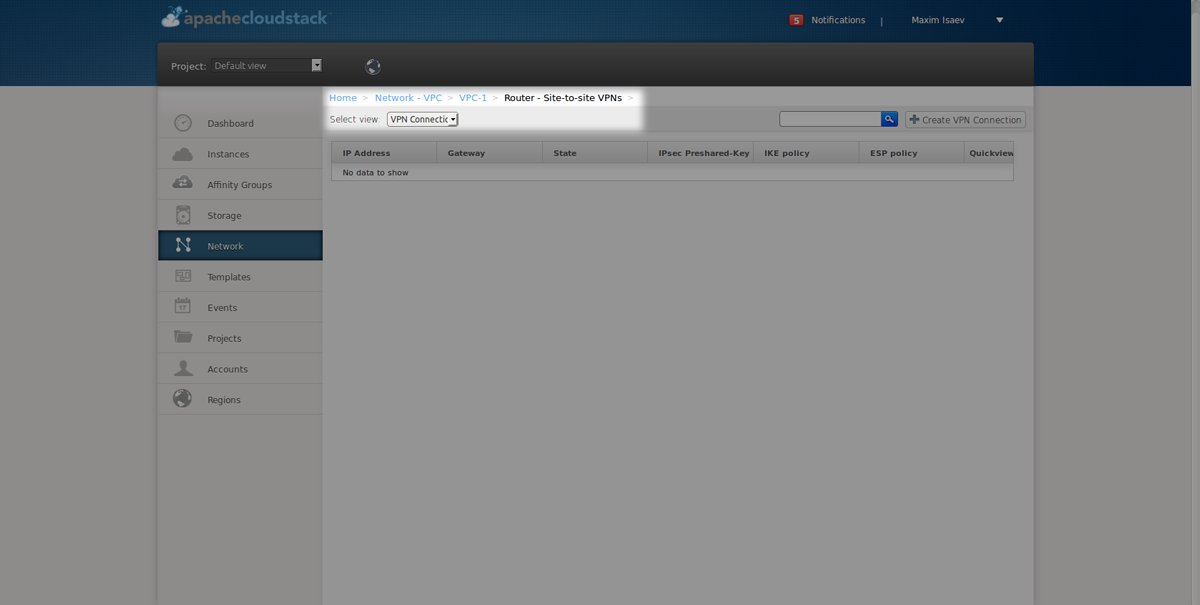

Тут замініть Select view на VPN Connection:

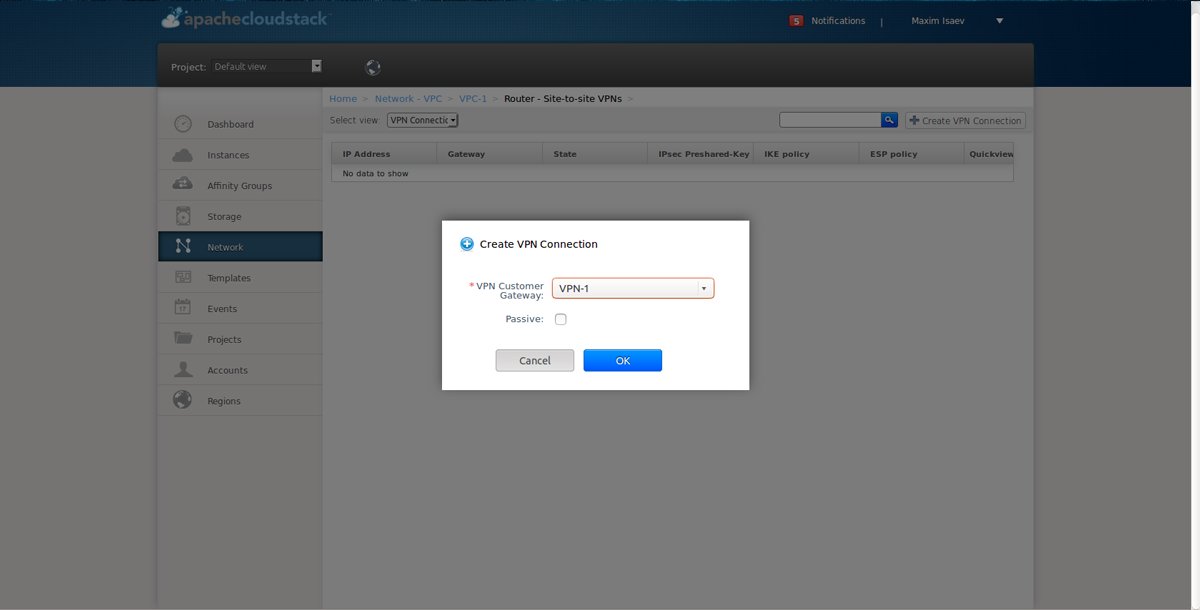

Крок 10. Натисніть Add VPN Connection та виберіть раніше створений VPN Customer Gateway:

Крок 11. Зачекайте 1-3 хвилини для завершення операції.

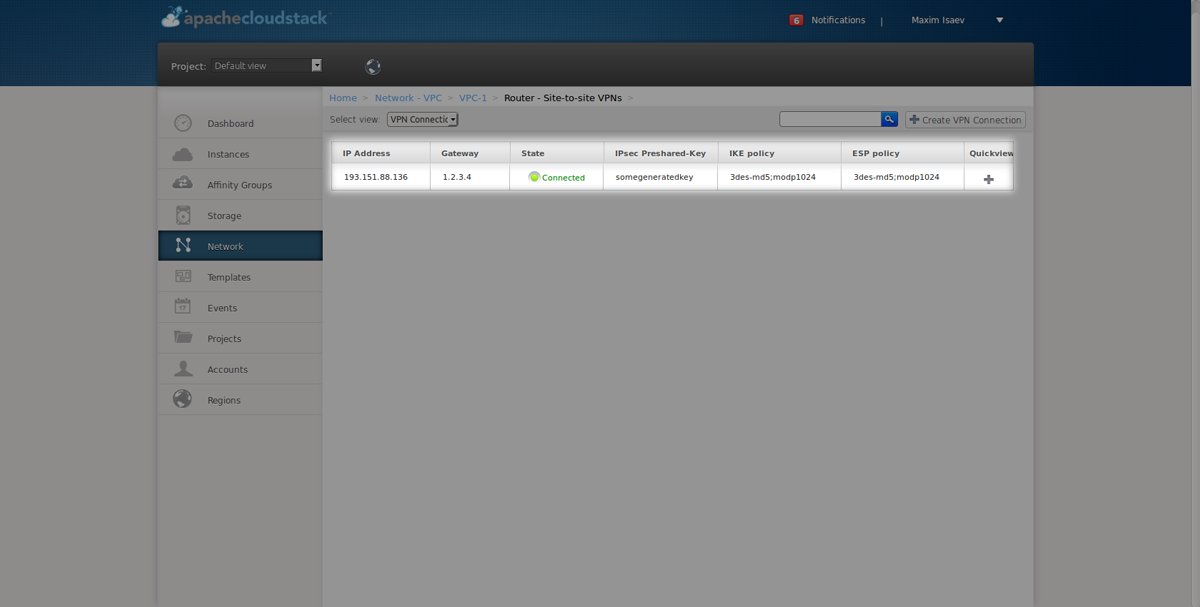

Все готово. За умови успішного створення Site-to-site ви побачите таке вікно:

«Connected» повинен бути як з боку хмари, так і з боку маршрутизатора.

Важливо! Оскільки віртуальна машина вже має певний мережевий інтерфейс, є два варіанти розвитку сценарію:

1. Відмовитися від мережевого інтерфейсу та дозволити доступ до сервера лише через VPN — віртуальний маршрутизатор підтримує як з’єднання site-to-site, так і client-to-site VPN. При цьому ззовні доступу до машини не буде, а ви і надалі оплачуватимете користування однією IP-адресою.

2. Залишити можливість зовнішнього доступу до сервера, замовивши додаткову IP-адресу, вартість якої складає всього 2 євро/місяць.

Якщо у вас виникли додаткові питання або щось не виходить, зв'яжіться з нашою службою підтримки. Ми допомагаємо клієнтам цілодобово. Ви швидко отримаєте відповіді та допомогу у вирішенні своїх задач.