Як захистити свій VPS хостинг від DdoS-атак?

- Головна

- Блог

- Техпідтримка

- Як захистити свій VPS хостинг від DdoS-атак?

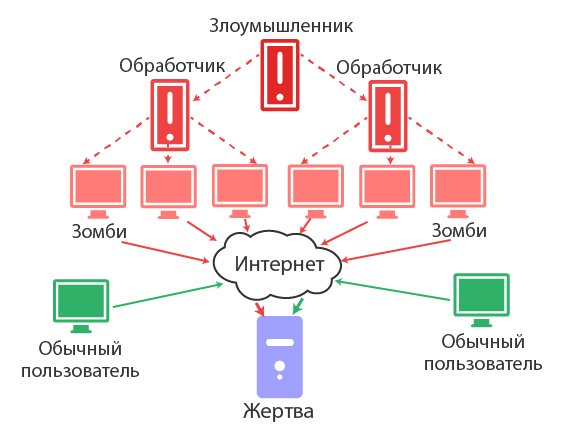

DDoS-атака — один із найпоширеніших видів інтернет-шахрайства, адже далеко не всі зловмисники хочуть вкрасти ваші гроші або заволодіти особистою інформацією. Деякі з них просто зацікавлені в тому, щоб перешкоджати нормальному веденню бізнесу та зірвати звичну роботу вашого сайту.

DDoS-атака не є випадковою — це ретельно спланований та скоординований комплекс дій, спрямований на те, щоб на деякий час зробити вашу веб-сторінку недоступною для користувачів. Дослідження показали, що одна третина всіх простоїв в роботі сайтів пов'язана саме з DDoS-атаками. Це реальна загроза вашому ресурсу, яка може коштувати репутації та спровокувати відтік відвідувачів.

І навіть якщо ваш сайт розміщений на VPS хостингу, ви також не можете бути впевнені в тому, що його ніхто не атакує. Хоча захистити свій VPS від DDoS-атак не так складно, достатньо знати та застосовувати деякі правила. Ми підготували декілька таких рекомендацій і сподіваємося, вони вам дійсно допоможуть!

Що необхідно перевірити та налаштувати?

Якщо ваш сайт розміщений на VPS, рівень атаки можна визначити самостійно, тимчасово відключивши веб-сервер та проаналізувавши свої логи. Звичайно, якщо ви відчуваєте, що захист від DDoS-атак — не ваш профіль і ви потребуєте практичних радах, краще одразу звернутися до фахівців.

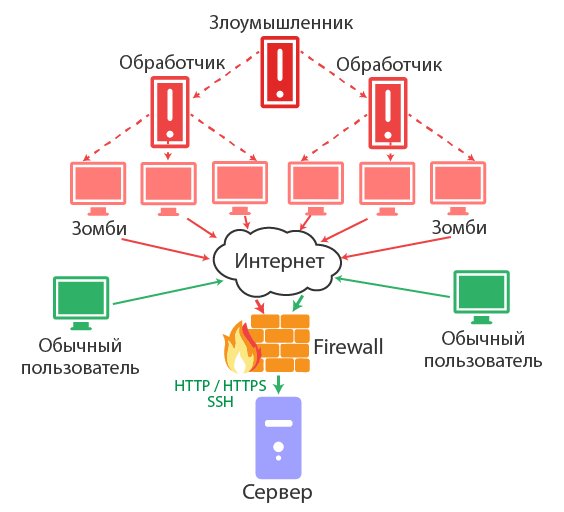

1. Firewall

Перший рівень захисту вашого VPS від DDoS-атак — правильне налаштування та активне використання Firewall. Перед його встановленням/налаштуванням радимо відключити всі сервіси, якими ви не користуєтеся. Та і взагалі запускати на веб-сервері, де розміщені сайти, які-небудь ще сервіси, — не дуже вдала ідея. Для цього краще створити окремий VPS.

За допомогою Firewall ви можете закрити всі порти, залишаючи відкритими тільки HTTP, HTTPS та SSH. Річ у тім, що браузери відвідувачів підключаються виключно до HTTP або HTTPS-портів, тому всі інші під'єднання відбуваються не справжніми людьми та повинні бути відхилені. Також рекомендуємо перемістити ваш SSH сервер на інший, більш нестандартний порт.

Захист від DDoS-атак містить у собі також і перевірку заголовків вхідних пакетів на відповідність протоколу TCP. Боти часто використовують некоректні пакети, щоб експлуатувати вразливості програмного забезпечення сервера та заважати його нормальній роботі.

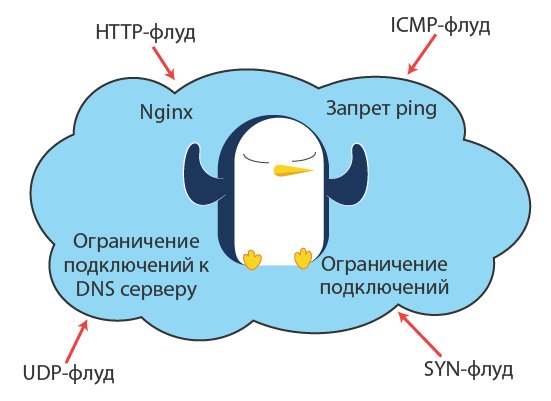

2. Захист від HTTP-, ICMP-, UDO- та SYN-флуду

Для захисту вашого VPS від DDoS-атак важливо визначити, який саме це вид атаки: HTTP-, ICMP,- UDO або SYN-флуд, і залежно від цього вирішити, яких саме заходів необхідно вжити.

HTTP-флуд є однією з найпростіших DDoS-атак, викликаною атакуючої стороною, яка змушує сервер залучити максимально можливі ресурси для відповіді на кожен HTTP-запит (GET або POST). Для запобігання HTTP-флуду потрібен правильно налаштований та оптимізований веб-сервер. Вибираючи між Apache та Nginx, фахівці надають перевагу останньому, оскільки він менш ресурсномісткий та більш стабільний. Щоб уникнути втручання в роботу вашого сайту, ви також можете проаналізувати access логи та на основі результатів написати відповідний патерн. Це дозволить автоматично відловлювати ботів та банити їх запити.

При ICMP-флуді на сервер надсилається аномально велика кількість ICMP-пакетів (Internet Control Message Protocol) будь-якого типу, особливо ping. Щоб зробити веб-хостинг більш надійним, радимо заборонити ping — таким чином ви приховаєте вашу машину від інтернет-ботів, що сканують мережі.

Атака, яка містить у собі повторюване надсилання SYN (synchronization) пакетів в кожен порт сервера з використанням фейкових IP-адрес, називається SYN-флуд. Для захисту веб-хостингу слід обчислити з'єднання в стані SYN_RECV та обмежити нові підключення від конкретного джерела за певний проміжок часу.

Також слід враховувати і UDP-флуд. В цьому випадку зловмисник посилає величезну кількість UDP (User Datagram Protocol) пакетів в певні або випадкові порти віддаленого сервера, забиваючи мережевий канал. Захистити сервер від такого роду атаки допоможе обмеження з'єднань до сервера DNS.

3. Fail2ban

Якщо ви бажаєте мати захищений від DDoS-атак linux vps, радимо встановити Fail2ban. Зазвичай ця утиліта не входить до базового набору, отож доведеться знайти та встановити її самостійно. У Fail2ban з коробки вже налаштовані деякі фільтри для веб-серверів, але все ж краще встановити їх самостійно. Для забезпечення захисту від DDoS віртуальні хости слід налаштувати таким чином, щоб логи для всіх сайтів були загальними. Це допоможе захистити їх за допомогою всього лише двох фільтрів.

Використовуючи Fail2ban, ви зможете налаштувати і захист SSH-сервера, отож ніхто не буде претендувати на ваші права адміністратора.

Попередити легше, ніж боротися

Як би там не було, запобігти DDoS-атакам набагато легше, ніж боротися з ними. Для цього потрібно постійно оновлювати програмне забезпечення на сервері, встановлювати додаткові патчі та модулі, а також правильно налаштовувати всі сервери на вашому VPS. З урахуванням того, що звичайному користувачеві впоратися з усіма цими задачами буває нелегко, а у просунутого не завжди є на це час та бажання, найкращим рішенням, зазвичай, є вибір надійного VPS-провайдера, якому можна переадресувати всі ці турботи. Ми постійно проводимо моніторинг вашої системи, щоб попередити будь-які складнощі, тому з нами ніяка атака на VPS вам не страшна.