Работа с виртуальным маршрутизатором в панели управления сервером

- Главная

- Блог

- Инструкции

- Работа с виртуальным маршрутизатором в панели управления сервером

Друзья, сегодня говорим о создании частной сети в панели управления сервером, правилах перенаправления и назначении портов. Тема масштабная, но интересная. Так что не будем терять ни минуты.

И начнем с создания частной сети.

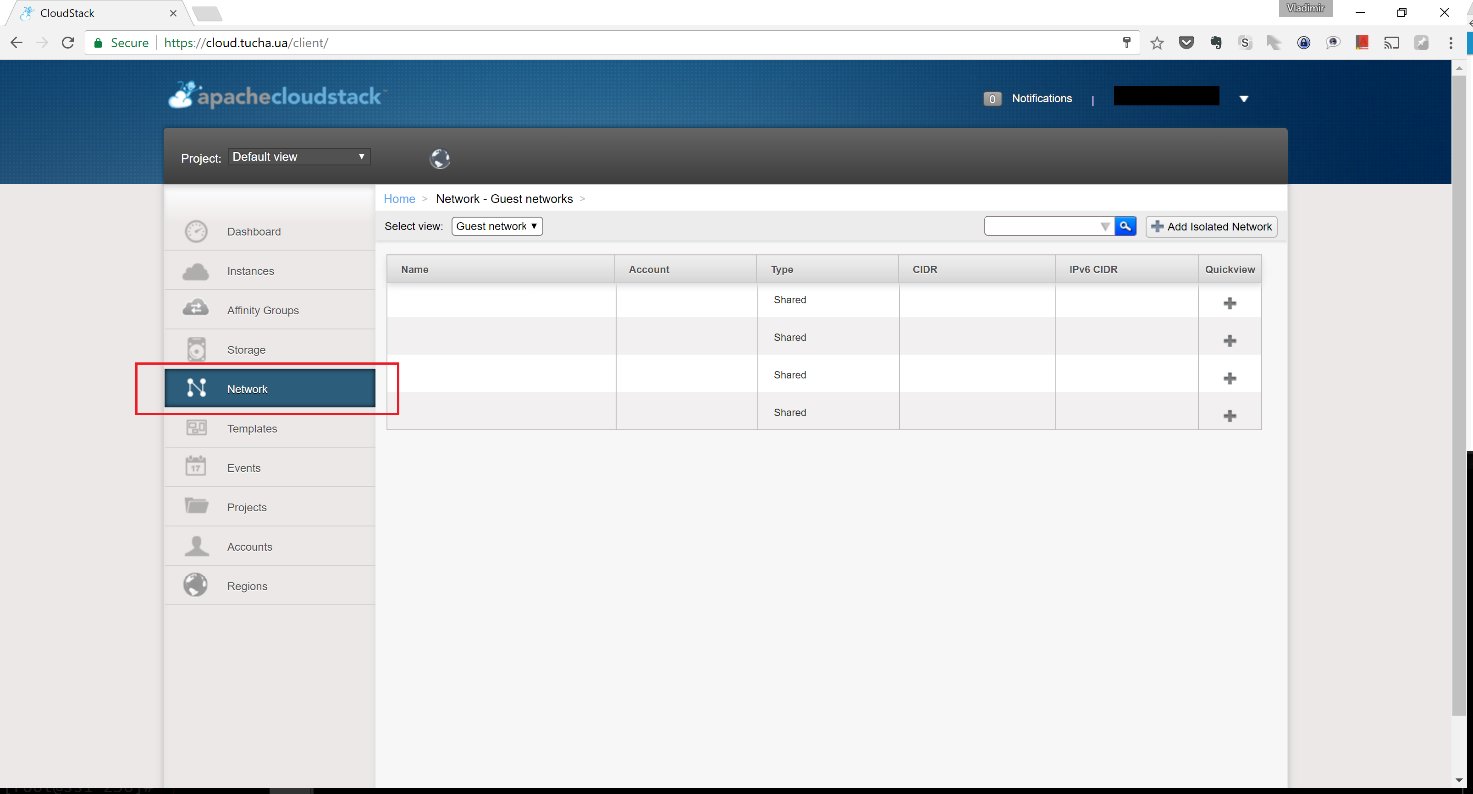

1. Войдите в панель управления Apache CloudStack под своими реквизитами и откройте Network.

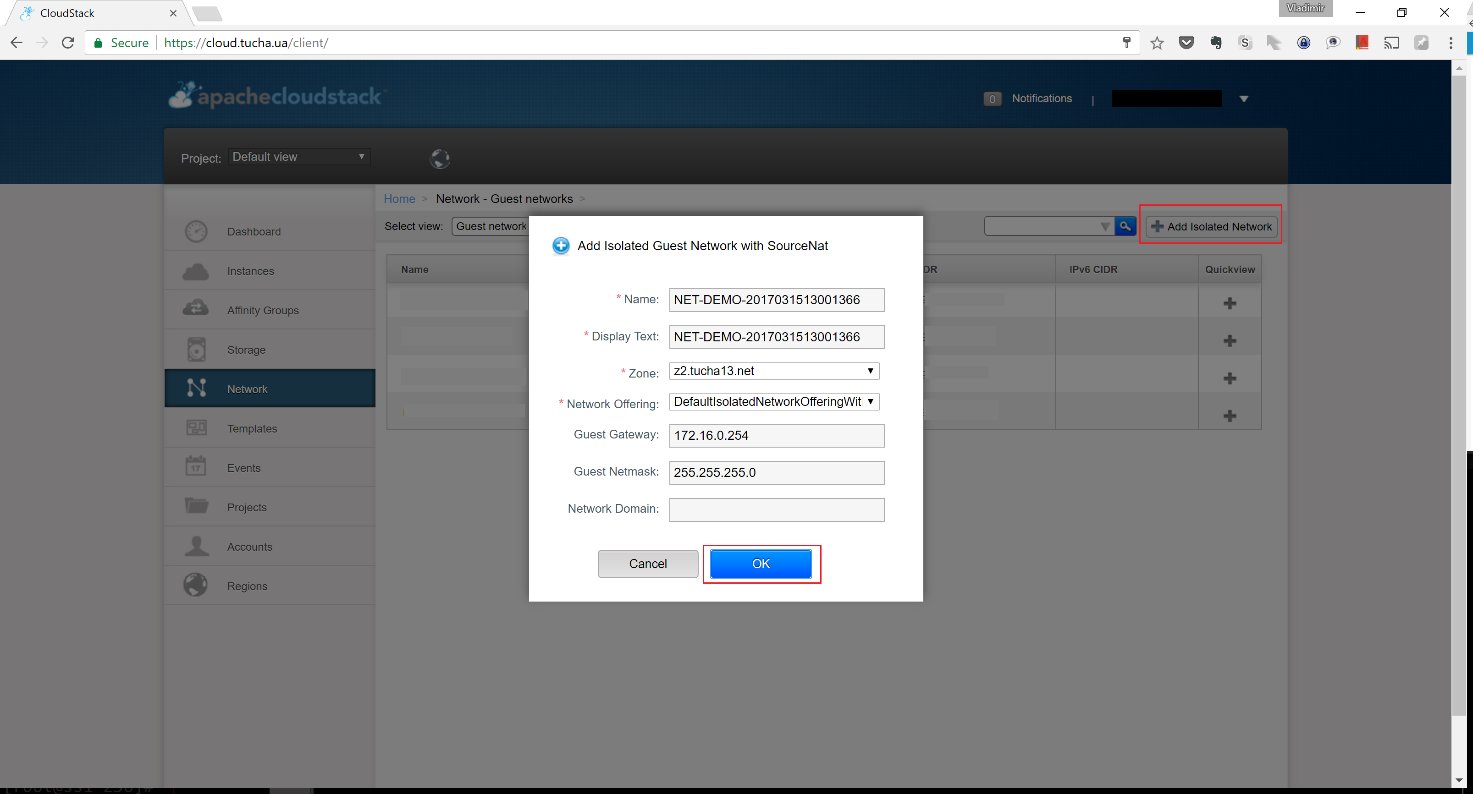

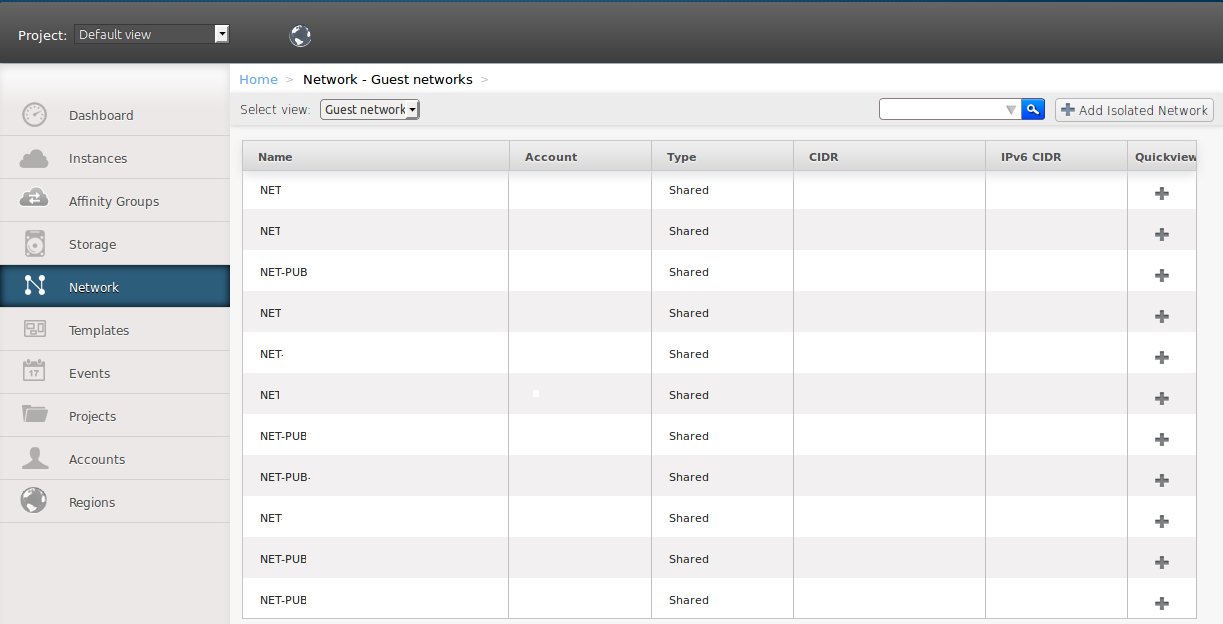

2. Добавьте новую сеть, нажав Add Isolated Network. Заполните все поля и нажмите OK.

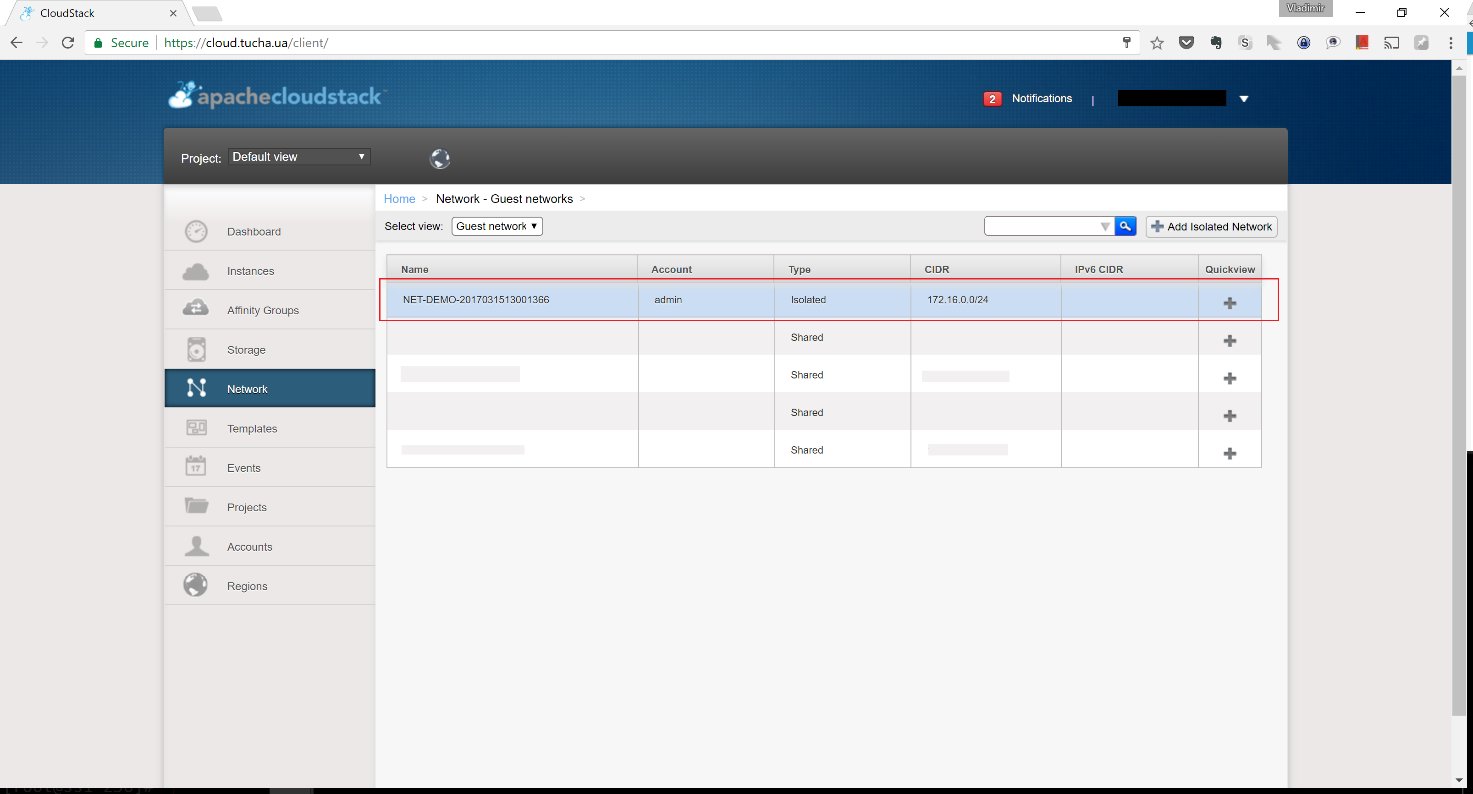

Сеть создана, она теперь отображается в списке сетей.

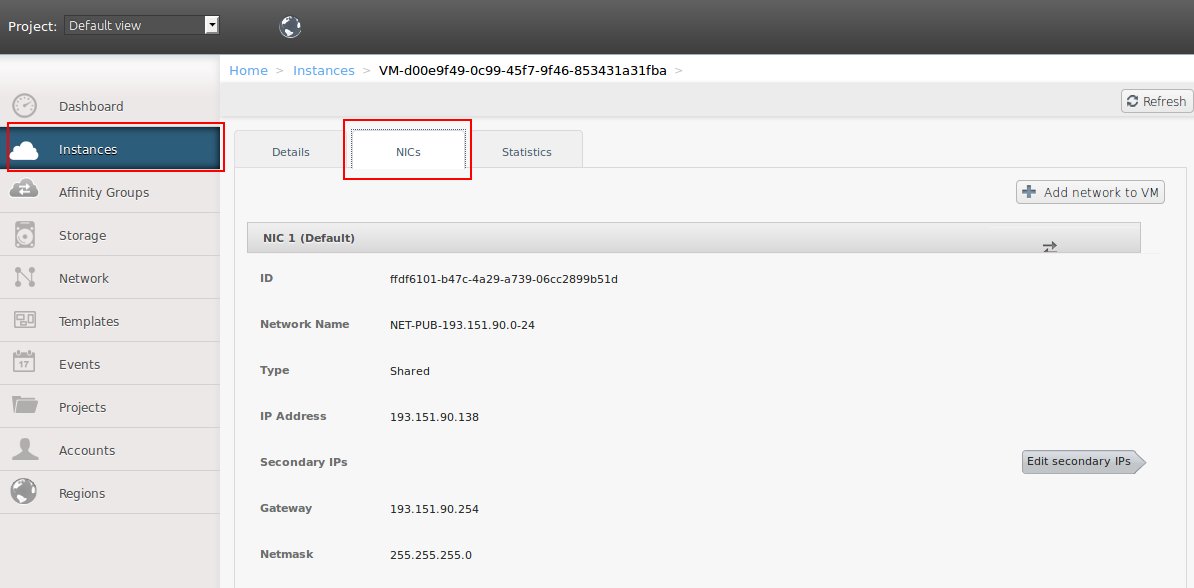

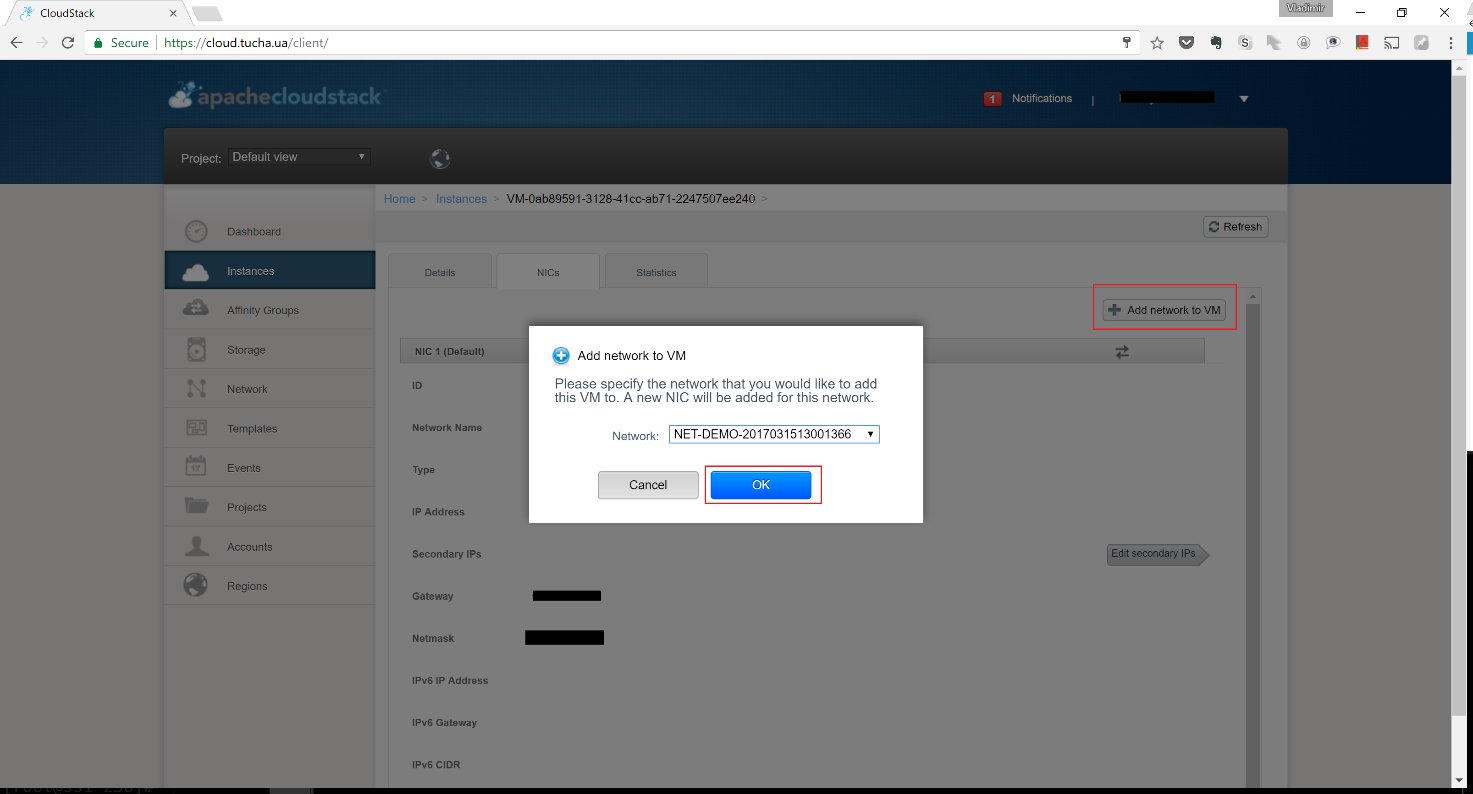

3. Перейдите в Instances, выберите виртуальную машину и откройте NICS.

4. Нажмите Add Network to VM, а потом OK.

Теперь поговорим о нашем виртуальном маршрутизаторе.

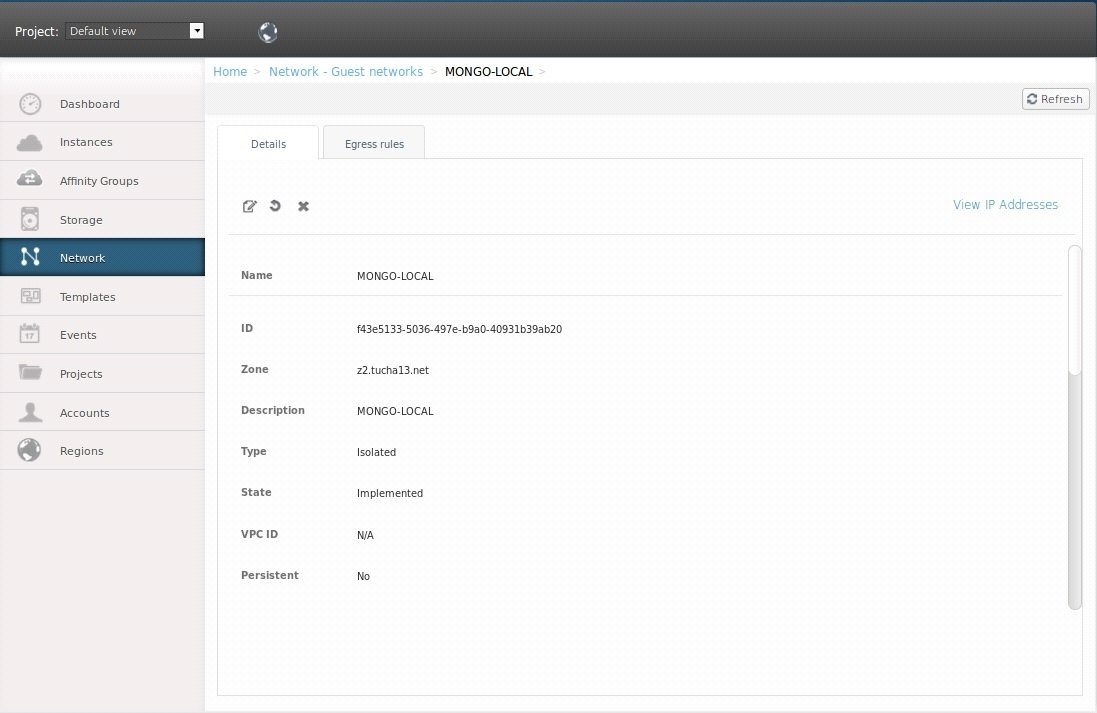

1. Войдите в Сети.

2. Выберите свою сеть.

В этом меню нас интересуют два момента.

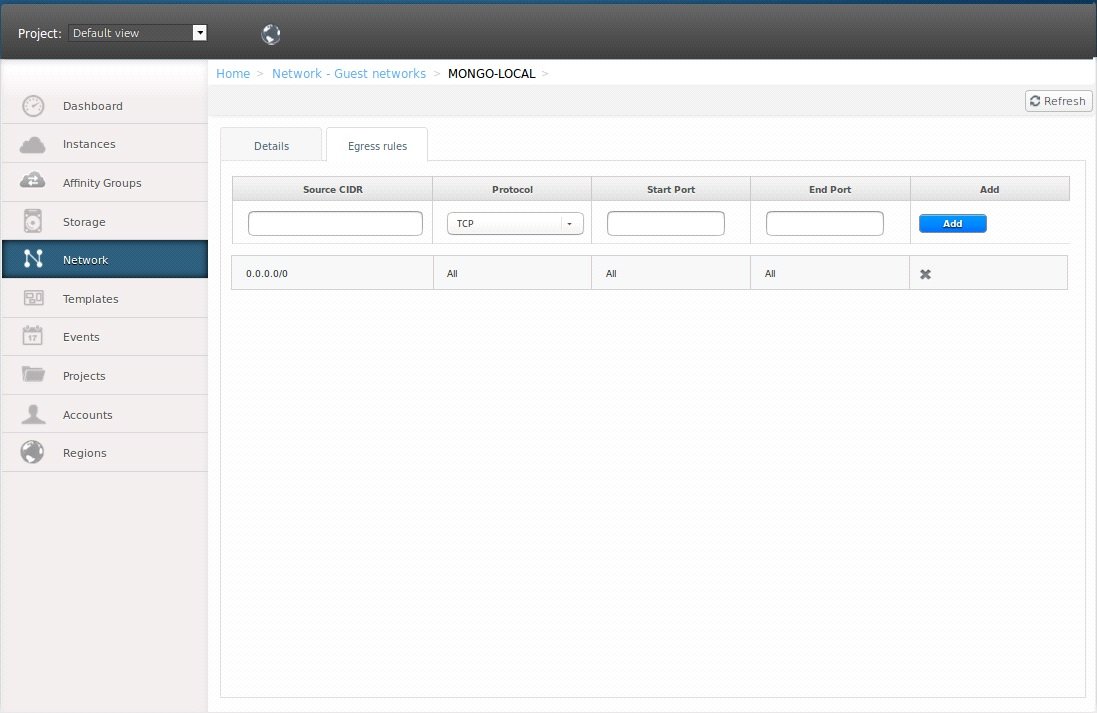

Во-первых, вкладка Egress rules. Она отвечает за все исходящие соединения. Чтобы исходящие пакеты уходили на все возможные узлы и порты, вид правил должен быть следующим.

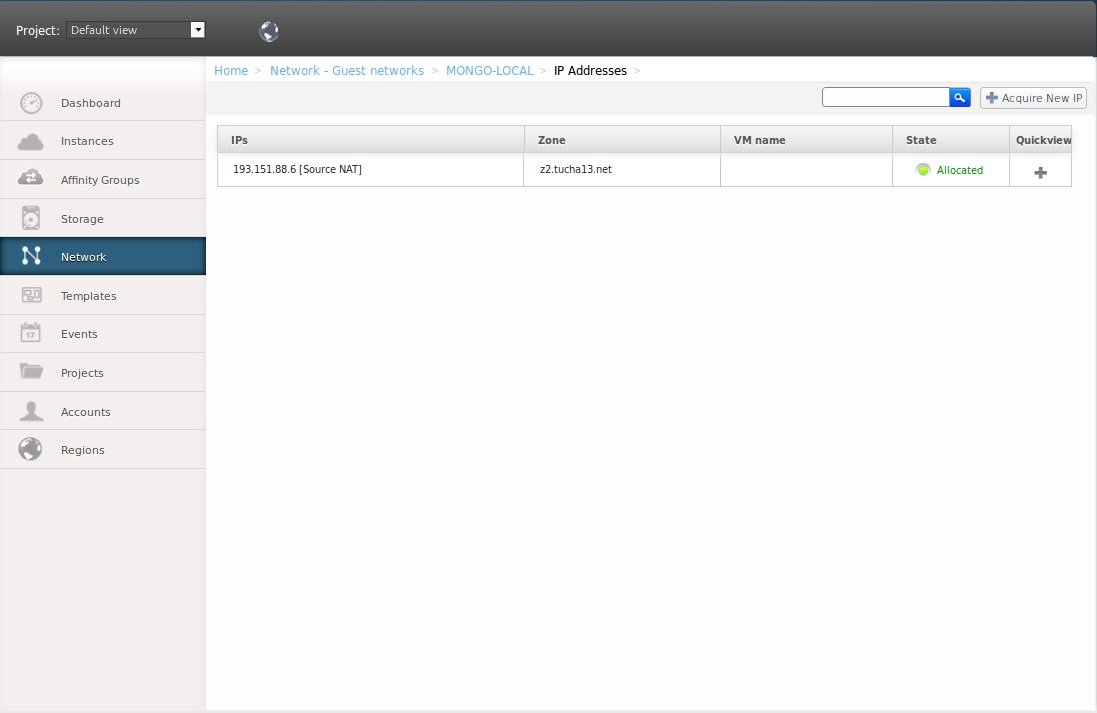

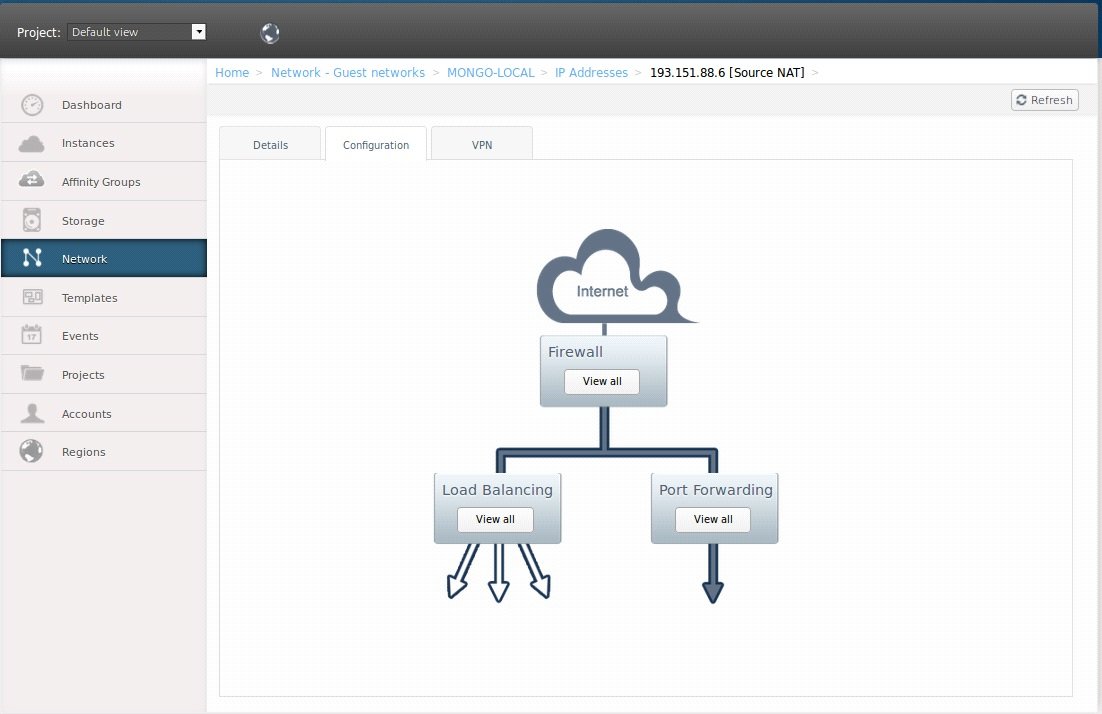

Второй момент - это внешние IP-адреса, доступные при нажатии на Вид IP-адреса. Именно тут в Настройках и можно изменить все входящие правила и перенаправления.

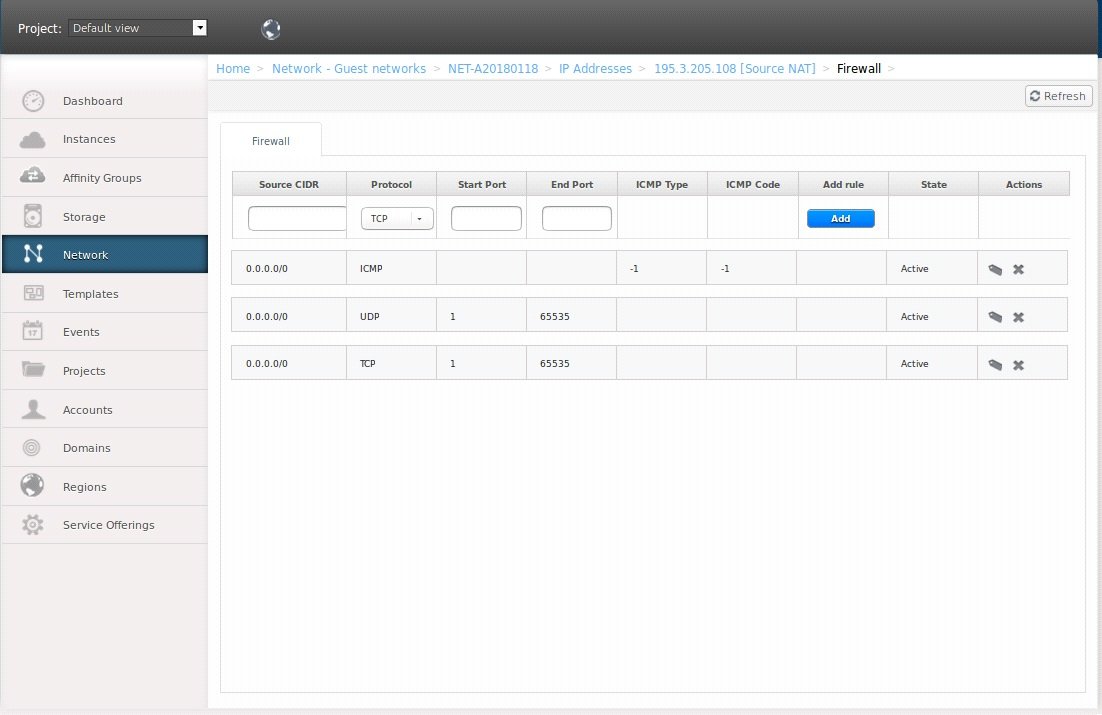

Важно! И для правил входящих портов, и для перенаправлений есть одно жесткое ограничение - каждый порт может быть инициализирован в списке только раз для определенной сети (сеть 0.0.0.0/0 автоматически включает все сети). При этом не имеет значения, где именно порт указан - в отдельном правиле или в правиле для группы, в которую он входит.

Получается, инициализация правила разрешения соединения для портов от 1 до 65535 автоматически аннулирует возможность добавить еще какое-то правило для определенного порта. В нашем примере мы пошли от обратного - разрешили подключения только к тем портам, к которым нам нужен тот или иной вид доступа.

Правила брандмауэра имеют следующий вид

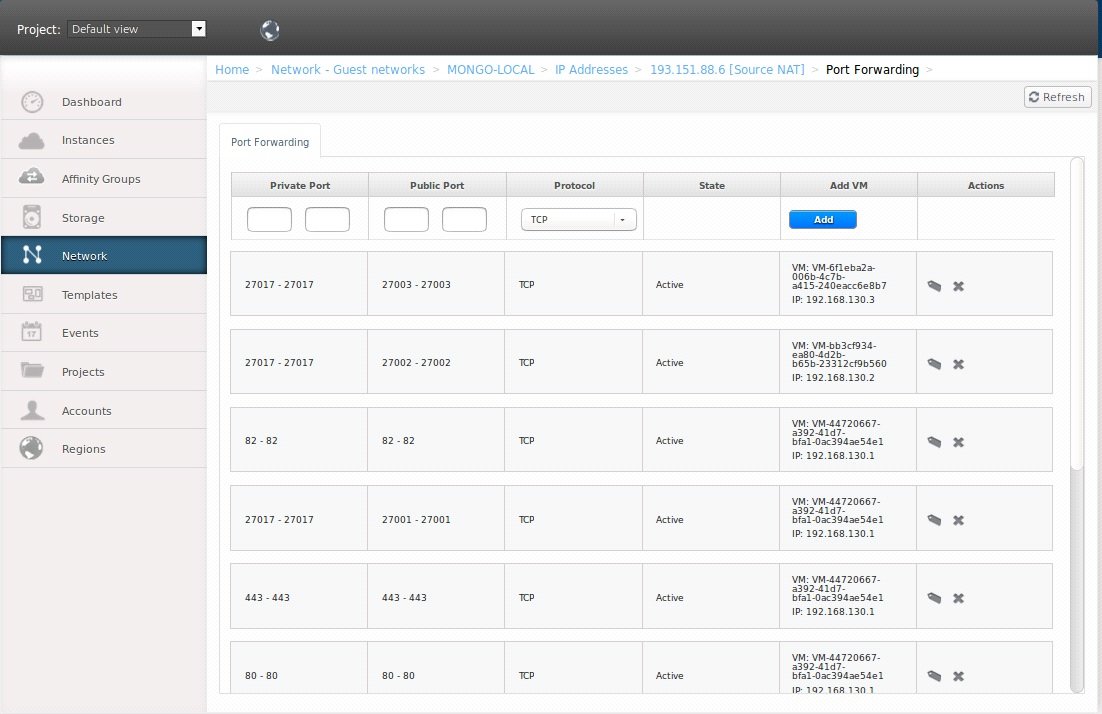

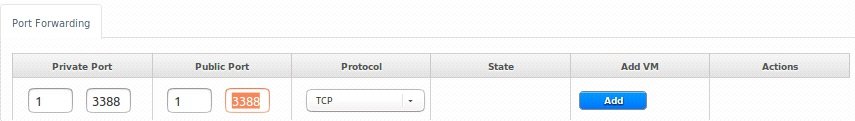

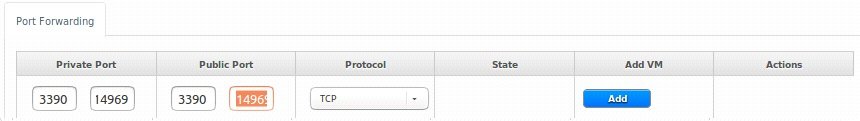

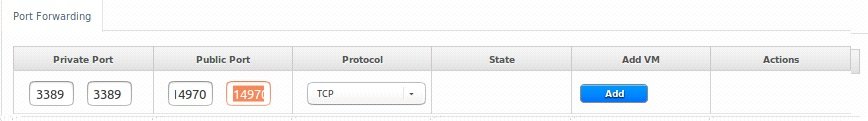

А вот правила для перенаправления

В нашем случае используются единичные перенаправления (то есть один внешний порт виртуального роутера соответствует одному внутреннем порту того или иного сервера в пределах частной сети).

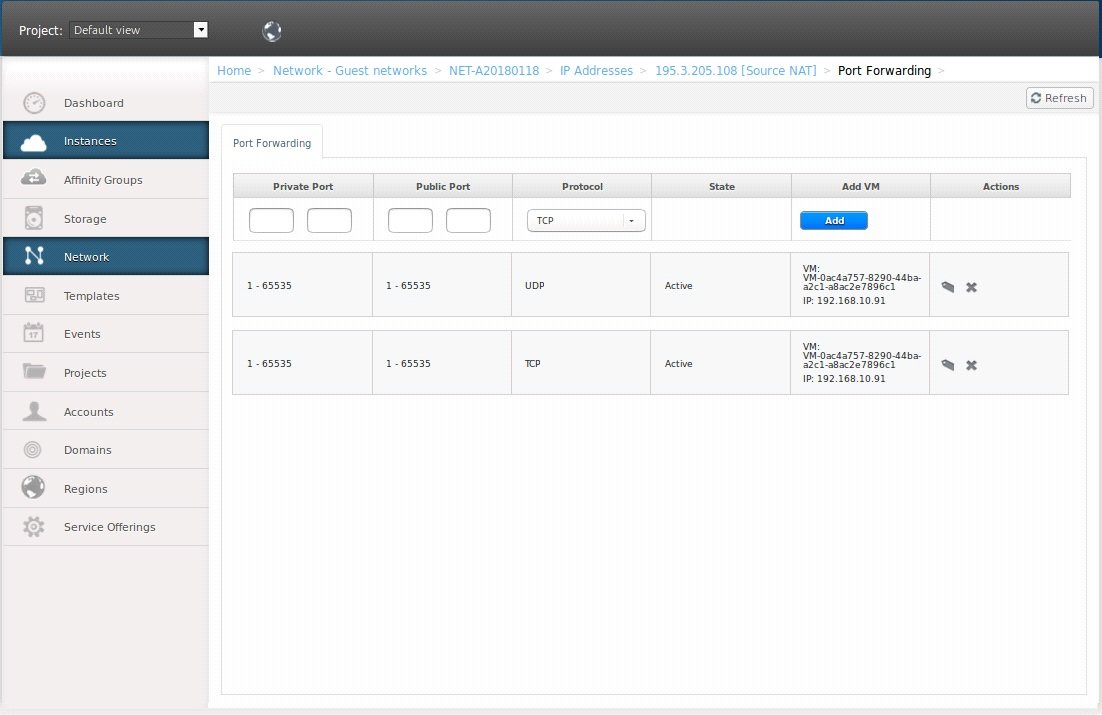

По умолчанию для виртуального роутера ситуация будет следующей.

Это значит, к серверам за виртуальным роутером можно подключиться по любому TCP/UDP-порту, если будет кому принимать эти запросы.

Правила перенаправления портов по умолчанию тоже сконфигурированы достаточно просто.

Все соединения по основному IP-адресу сервера будут автоматически перенаправлены на ваш сервер с внутренним адресом, который вы ранее задали.

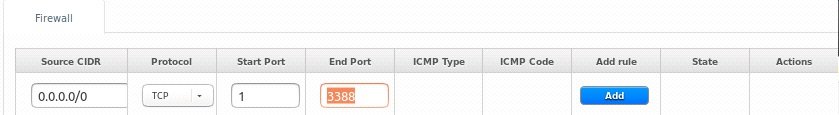

Чтобы ограничить, например, доступ по порту 3389 (RDP), нужно:

- Удалить оба текущих правила для портов 1-65535 (нажать крестик рядом с правилом).

- Добавить правила для TCP и UDP со следующим промежутком - 1-3388.

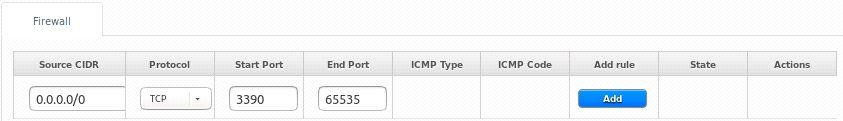

3. Добавить правила для промежутка после 3389 порта, то есть - 3390-65535.

Теперь нужно настроить перенаправление портов:

- Повторно удалить оба правила для всех сетей.

- Создать правило для перенаправления портов с 1 по 3388.

3. Создать правило для перенаправления с 3390 по 14969 (предыдущий порт).

4. Создать правило для оставшейся группы портов.

5. И наконец создать само правило перенаправления RDP-порта.

А можно ли обойтись малой кровью?

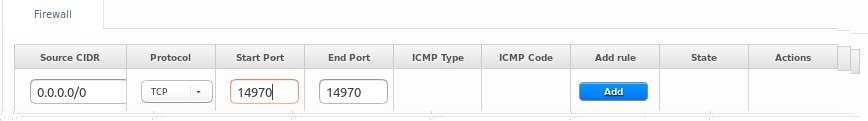

Естественно. :) Создайте в Firewall только одно правило для каждого из протоколов непосредственно для того порта, который необходим. Тем самым вы ограничите любое взаимодействие по другим портам. Вот так.

И сразу после этого можете сразу же шагать к пункту 5 вышеуказанной инструкции.

Вот видите, все не так сложно. А с нашими разъяснениями, уверены, будет еще проще. Остались вопросы - обращайтесь 24/7. Всегда вам рады!